lunes, 19 de diciembre de 2011

domingo, 18 de diciembre de 2011

viernes, 16 de diciembre de 2011

jueves, 15 de diciembre de 2011

martes, 13 de diciembre de 2011

lunes, 12 de diciembre de 2011

domingo, 11 de diciembre de 2011

lunes, 5 de diciembre de 2011

domingo, 4 de diciembre de 2011

viernes, 2 de diciembre de 2011

jueves, 1 de diciembre de 2011

martes, 29 de noviembre de 2011

domingo, 27 de noviembre de 2011

jueves, 24 de noviembre de 2011

martes, 22 de noviembre de 2011

wine

Wine es una reimplementación de la interfaz de programación de aplicaciones de Win16 y Win32 para sistemas operativos basados en Unix. Permite la ejecución de programas diseñados para MS-DOS, y las versiones de Microsoft Windows 3.11, 95, 98, Me, NT, 2000, XP, Vista y 7

El nombre Wine inicialmente fue un acrónimo para WINdows Emulator.Este significado fue cambiado posteriormente el acrónimo recursivo actual.

Wine provee de:

El nombre Wine inicialmente fue un acrónimo para WINdows Emulator.Este significado fue cambiado posteriormente el acrónimo recursivo actual.

Wine provee de:

- Un conjunto de herramientas de desarrollo para portar código fuente de aplicaciones Windows a Unix.

- Un cargador de programas, el cual permite que muchas aplicaciones para Windows 2.0/3.x/9X/ME/NT/2000/XP/Vista y Win 7 se ejecuten sin modificarse en varios sistemas operativos unix-like como GNU/Linux, BSD, Solaris y Mac OS X.

lunes, 21 de noviembre de 2011

"Cinepata", películas con licencias Creative Commons

El proyecto, liderado por el escritor y cineasta Alberto Fuguet, permite descargar y usar legalmente todo tipo de material audiovisual seleccionado por Cinépata, gracias a las licencias Creative Commons (CC). Fuguet además liberará su película "Se Arrienda" (2005) pues cree "que es hora de aprovechar internet para que más gente la vea".

Las películas y documentales del catálogo de Cinepta.com como:

La idea es aprovechar al máximo los alcances de internet para el acceso del público al material audiovisual de Cinepata.com. Para lograrlo, se ha dispuesto una especial curatoría del catálogo del sitio, además de procurar una alta calidad técnica para las descargas.

Las películas y documentales del catálogo de Cinepta.com como:

- "Unos pocos buenos amigos" (1986) de Luis Ospina (Colombia),

- "Lo que soñó Sebastián" (2004) de Rodrigo Rey Rosa (Guatemala)

- "Como un avión estrellado" (2005) de Ezequiel Acuña (Argentina)

La idea es aprovechar al máximo los alcances de internet para el acceso del público al material audiovisual de Cinepata.com. Para lograrlo, se ha dispuesto una especial curatoría del catálogo del sitio, además de procurar una alta calidad técnica para las descargas.

domingo, 20 de noviembre de 2011

software libre

- ¿Qué es?

- ¿Es gratuito?

- ¿Qué es el shareware?

- Informacion sobre CC

- ¿Qué es un código abierto?

viernes, 18 de noviembre de 2011

TRUCOS PARA UNA BUENA BUSQUEDA DE INFORMACION

- Seleccionar mejor los términos de búsqueda.Esto, que parece tan trivial, es la clave de una buena búsqueda.

- Buscar frases completas. En la mayor parte de los buscadores, si uno introduce una lista de palabras, encontrará páginas que contengan esas palabras en cualquier orden.

- Utilizar la búsqueda avanzada.Las características avanzadas de los buscadores permiten restringir el campo de búsqueda a un idioma determinado, un dominio en particular o incluso a un sitio web en concreto.

- Usar los directorios. Casi todos los buscadores tienen también directorios.

- Usar buscadores específicos. Hay buscadores especializados en ciertos temas que pueden ayudar a encontrar lo que se desea mejor y más rápidamente que un buscador genérico.

- Aprovechar las facilidades del navegador. Hoy en día casi todos los navegadores integran buscadores en su barra de herramientas.

El metabuscador y el buscador

El metabuscador es un sistema que localiza información en los motores de búsqueda más usados y carece de base de datos propia y, en su lugar, usa las de otros buscadores y muestra una combinación de las mejores páginas que ha devuelto cada uno. Un buscador normal recopila la información de las páginas mediante su indexación, como Google o bien mantiene un amplio directorio temático, como Yahoo.

El buscador, es un sistema informático que busca archivos almacenados en servidores web gracias a su «spider» . Un ejemplo son los buscadores de Internet (algunos buscan únicamente en la web, pero otros lo hacen además en noticias, servicios como Gopher,FTP, etc.) cuando se pide información sobre algún tema.

El buscador, es un sistema informático que busca archivos almacenados en servidores web gracias a su «spider» . Un ejemplo son los buscadores de Internet (algunos buscan únicamente en la web, pero otros lo hacen además en noticias, servicios como Gopher,FTP, etc.) cuando se pide información sobre algún tema.

jueves, 17 de noviembre de 2011

1_¿buscar un programa para incriptar datos?

CRYPTOFORGE es un programa de encriptación para seguridad personal y profesional.

¿_Que algoritmos de cifrado utiliza?

Depende de los bits de las llaves.Los cuatro algoritmos implementados en CryptoForge son Cifradores de Bloque. Esto significa que encriptan los datos en bloques de bits, en vez de hacerlo de un bit por vez.

3_Explica como funciona un servidor seguro:

El servidor seguro se encarga de generar una clave aleatoria para la sesión que está estableciendo con el usuario, mientras que el navegador del cliente genera otra clave, igualmente aleatoria, que le sirve para identificarse ante el servidor. Si en el momento en que se ha establecido una conexión segura, otros usuarios se conectan al servidor, se vuelven a generar otras nuevas claves para identificar los participantes en la conexión. El servidor seguro se encarga de que las claves generadas no coincidan nunca mientras se establecen varias conexiones simultaneas.

4_¿Que diferencia existe entre un cifrado con clave simetrica y otro con clave asimetrica?

Como con los sistemas de cifrado simétricos buenos, con un buen sistema de cifrado de clave pública toda la seguridad descansa en la clave y no en el algoritmo. Por lo tanto, el tamaño de la clave es una medida de la seguridad del sistema, pero no se puede comparar el tamaño de la clave del cifrado simétrico con el del cifrado de clave pública para medir la seguridad. En un ataque de fuerza bruta sobre un cifrado simétrico con una clave del tamaño de 80 bits, el atacante debe probar hasta 280-1 claves para encontrar la clave correcta. En un ataque de fuerza bruta sobre un cifrado de clave pública con una clave del tamaño de 512 bits, el atacante debe factorizar un número compuesto codificado en 512 bits. La cantidad de trabajo para el atacante será diferente dependiendo del cifrado que esté atacando. Mientras 128 bits son suficientes para cifrados simétricos, dada la tecnología de factorización de hoy en día, se recomienda el uso de claves públicas de 1024 bits para la mayoría de los casos.

CRYPTOFORGE es un programa de encriptación para seguridad personal y profesional.

¿_Que algoritmos de cifrado utiliza?

- Blowfish (llave de 448 bits)

- Rijndael (llave de 256 bits)

- Triple DES (llave de 168 bits)

- Gost (llave de 256 bits)

Depende de los bits de las llaves.Los cuatro algoritmos implementados en CryptoForge son Cifradores de Bloque. Esto significa que encriptan los datos en bloques de bits, en vez de hacerlo de un bit por vez.

3_Explica como funciona un servidor seguro:

El servidor seguro se encarga de generar una clave aleatoria para la sesión que está estableciendo con el usuario, mientras que el navegador del cliente genera otra clave, igualmente aleatoria, que le sirve para identificarse ante el servidor. Si en el momento en que se ha establecido una conexión segura, otros usuarios se conectan al servidor, se vuelven a generar otras nuevas claves para identificar los participantes en la conexión. El servidor seguro se encarga de que las claves generadas no coincidan nunca mientras se establecen varias conexiones simultaneas.

4_¿Que diferencia existe entre un cifrado con clave simetrica y otro con clave asimetrica?

Como con los sistemas de cifrado simétricos buenos, con un buen sistema de cifrado de clave pública toda la seguridad descansa en la clave y no en el algoritmo. Por lo tanto, el tamaño de la clave es una medida de la seguridad del sistema, pero no se puede comparar el tamaño de la clave del cifrado simétrico con el del cifrado de clave pública para medir la seguridad. En un ataque de fuerza bruta sobre un cifrado simétrico con una clave del tamaño de 80 bits, el atacante debe probar hasta 280-1 claves para encontrar la clave correcta. En un ataque de fuerza bruta sobre un cifrado de clave pública con una clave del tamaño de 512 bits, el atacante debe factorizar un número compuesto codificado en 512 bits. La cantidad de trabajo para el atacante será diferente dependiendo del cifrado que esté atacando. Mientras 128 bits son suficientes para cifrados simétricos, dada la tecnología de factorización de hoy en día, se recomienda el uso de claves públicas de 1024 bits para la mayoría de los casos.

martes, 15 de noviembre de 2011

Clave publica y privada

La clave privada, empleada para firmar mensajes, debe estar exclusivamente bajo el poder del firmante, debe permanecer bajo el exclusivo control de su propietario. Esta característica permite que una firma digital identifique en forma unívoca al firmante. Para ello, dicha clave se guarda en un dispositivo seguro, en una tarjeta criptográfica, que no se puede duplicar y está protegida por un PIN.

Por su parte, la clave pública debe ser conocida por el resto de personas y es la que le posibilita al destinatario verificar quién es el autor del mensaje y la integridad de los datos enviados. Para ello, se incluye en un certificado digital, público y accesible. Este certificado avala que la clave contenida en él pertenece a la persona indicada en el mismo, esto es,le identifica indubitablemente.

Por su parte, la clave pública debe ser conocida por el resto de personas y es la que le posibilita al destinatario verificar quién es el autor del mensaje y la integridad de los datos enviados. Para ello, se incluye en un certificado digital, público y accesible. Este certificado avala que la clave contenida en él pertenece a la persona indicada en el mismo, esto es,le identifica indubitablemente.

Las actividades lúdicas de empresa mejoran el trabajo en equipo

Las empresas que fomentan el trabajo en equipo por medio de actividades lúdicas obtienen mejores resultados.

Este tipo de excursiones en las que los miembros de una empresa se organizan para disfrutar juntos y fuera de lugar de trabajo de una jornada lúdica permiten reforzar el sentimiento de pertenencia a un mismo equipo, aumentan la solidaridad y cohesión entre los compañeros y fomentan la integración natural de éstos en sus respectivas zonas de confort. Como resultado, se consigue una mayor cercanía, comprensión y respeto entre los miembros de la empresa.

Entre los beneficios de la creación de equipo por medio de actividades lúdicas, como la organizada por Abanlex, destaca la mayor facilidad para compartir ideas o ponerlas en común y el aumento en la flexibilidad a la hora de aceptar opiniones y sugerencias de los compañeros. Estas actividades fomentan la generación de conocimiento colectivo reflexivo por medio del aumento de la confianza y de la transferencia participativa de ideas, sugerencias y soluciones. Se crea una unidad organizada y fuerte en la que impera el compromiso, la cohesión y el mutuo apoyo entre compañeros.

Los abogados de la firma Abanlex organizaron una jornada lúdica en Parque Warner Madrid con el objetivo de pasar un fin de semana divertido y mejorar su afinidad y avenencia.

En mi opinion, me parece una buena idea y creo que estas actividades lúdicas deberian practicarlas todos los grupos empresariales. De esta manera hay un mejor ambiente entre la plantilla y mejoran el trabajo en grupo.

En otros paises europeos incluyen estas actividades y las consideran fundamentales para el trabajo.Por ejemplo en el programa de `españoles por el mundo' una empresa practicaba esta actividad una vez a la semana toda la plantilla (hasta el jefe de la empresa), en este caso fueron ha hacer un picnic al campo.

domingo, 13 de noviembre de 2011

El riesgo en internet!

Phising: consiste en utilizar un correo electrónico que, aunque a primera vista puede parecer que lo remite una entidad legítima, contiene un enlace a una página falsa en la que, si introducimos nuestros datos, éstos pasarán directamente a manos del estafador.

Estafa piramidal: llega normalmente a través de un correo electrónico que ofrece un trabajo basado en la promoción de productos y en la captación de nuevos empleados en tu círculo familiar o personal. Al contactar con la presunta empresa, te comunicarán que los nuevos miembros deben abonar una tasa de iniciación.

Mulas: son aquellos usuarios que aceptan una supuesta oferta de trabajo que reciben a través de correo electrónico y que consiste en realizar transferencias a través de su cuenta recibiendo a cambio un porcentaje de las cantidades transferidas. Este caso no sólo se corresponde con un fraude, sino que además la persona se convierte en colaborador de un delito de blanqueo de dinero.

Bulos:en Internet son mensajes electrónicos que contienen la típica leyenda urbana o noticia falsa y que se suelen utilizar para sensibilizar al usuario con el fin de que realice aportaciones económicas.

Ingenieria sociales la herramienta más utilizada para llevar a cabo toda clase de estafas, fraudes y timos sobre los usuarios más confiados a través del engaño. Estas técnicas consisten en utilizar un reclamo para atraer tu atención y conseguir que actúes en la forma deseada, por ejemplo convenciéndote de la necesidad de que reenvíes un correo a tu lista de direcciones, que abras un archivo que acabas de recibir y que contiene un código malicioso, o que, como ocurre en el phishing, utilices un enlace que ellos te proporcionan para visitar tu banco e introducir tus códigos y claves.

Spam: es el correo masivo y no deseado que proporciona el mejor y más barato mecanismo de difusión de cualquier información y, por lo tanto, de cualquier intento de fraude. Los estafadores aprovechan la posibilidad de enviar gratis millones de correos con una misma estafa para aumentar la probabilidad de que alguien caiga en su trampa.:

Estafa piramidal: llega normalmente a través de un correo electrónico que ofrece un trabajo basado en la promoción de productos y en la captación de nuevos empleados en tu círculo familiar o personal. Al contactar con la presunta empresa, te comunicarán que los nuevos miembros deben abonar una tasa de iniciación.

Mulas: son aquellos usuarios que aceptan una supuesta oferta de trabajo que reciben a través de correo electrónico y que consiste en realizar transferencias a través de su cuenta recibiendo a cambio un porcentaje de las cantidades transferidas. Este caso no sólo se corresponde con un fraude, sino que además la persona se convierte en colaborador de un delito de blanqueo de dinero.

Bulos:en Internet son mensajes electrónicos que contienen la típica leyenda urbana o noticia falsa y que se suelen utilizar para sensibilizar al usuario con el fin de que realice aportaciones económicas.

Ingenieria sociales la herramienta más utilizada para llevar a cabo toda clase de estafas, fraudes y timos sobre los usuarios más confiados a través del engaño. Estas técnicas consisten en utilizar un reclamo para atraer tu atención y conseguir que actúes en la forma deseada, por ejemplo convenciéndote de la necesidad de que reenvíes un correo a tu lista de direcciones, que abras un archivo que acabas de recibir y que contiene un código malicioso, o que, como ocurre en el phishing, utilices un enlace que ellos te proporcionan para visitar tu banco e introducir tus códigos y claves.

Spam: es el correo masivo y no deseado que proporciona el mejor y más barato mecanismo de difusión de cualquier información y, por lo tanto, de cualquier intento de fraude. Los estafadores aprovechan la posibilidad de enviar gratis millones de correos con una misma estafa para aumentar la probabilidad de que alguien caiga en su trampa.:

viernes, 11 de noviembre de 2011

Programas P2P

utorrent

emule

ares

lphant

limewire

frostwire

shareaza

kazaa

azureus

zudeo

bytTorrent

bytTirant

xolox

bytComet

bytSpirit

rufus

burst!

eXeem

bearshare

bearflix

soulseek

gigatribe

zultrax

manolito

edonkey

emule

ares

lphant

limewire

frostwire

shareaza

kazaa

azureus

zudeo

bytTorrent

bytTirant

xolox

bytComet

bytSpirit

rufus

burst!

eXeem

bearshare

bearflix

soulseek

gigatribe

zultrax

manolito

edonkey

jueves, 10 de noviembre de 2011

martes, 8 de noviembre de 2011

Como estudiar por internet!

Para estudiar el bachillerato via internet hay que hacer los pasos siguientes:

El LCMS se utiliza para crear y manejar el contenido de una parte de un programa de educación, por ejemplo un curso. Normalmente se crean partes de contenido en forma de módulos que se pueden personalizar, manejar, y que se pueden usar en diferentes ocasiones (cursos). El LCMS puede ser integrado en un sistema LMS, o los dos pueden ser conectados por una interfaz.

SEP ofrece estudiar carreras universitarias vía internet y totalmente gratis

viernes, 4 de noviembre de 2011

jueves, 3 de noviembre de 2011

internet web 2.0

wiki:es un sitio web cuyas páginas pueden ser editadas por múltiples voluntarios a través del navegador web. Los usuarios pueden crear, modificar o borrar un mismo texto que comparten

blog: es un sitio web periódicamente actualizado que recopila cronológicamente textos o artículos de uno o varios autores, apareciendo primero el más reciente, donde el autor conserva siempre la libertad de dejar publicado lo que crea pertinente.

album fotos: Hoy en día existen aplicaciones de escritorio y servicios web que permiten la organización de fotos en álbumes digitales. Algunos servicios web permiten enviar las fotos digitales a una página web y hacer un álbum de fotos virtual (tales como Fotolog, Flickr, etc). Diversos servicios en línea ofrecen opciones tales como edición de fotos, tamaños variados, variados sangrados, disposiciones, diseño de la cubierta, colores, etc.

RSS: son las siglas de Really Simple Syndication, un formato XML para sindicar o compartir contenido en la web. Se utiliza para difundir información actualizada frecuentemente a usuarios que se han suscrito a la fuente de contenidos.

podcast: consiste en la distribución de archivos multimedia (normalmente audio o vídeo, que puede incluir texto como subtítulos y notas) mediante un sistema de redifusión (RSS) que permita suscribirse y usar un programa que lo descarga para que el usuario lo escuche en el momento que quiera.

LCMS, e-learning: es un sistema de gestión de contenidos (CMS) que se utiliza para el aprendizaje. El LCMS se utiliza para crear y manejar el contenido de una parte de un programa de educación, por ejemplo un curso.

geolocalizacion:La geolocalización es un término nuevo, que se ha venido usando desde más o menos mitad del año 2009, y que hace referencia a conocer nuestra ubicación geográfica automáticamente.

georreferenciación: es un neologismo que refiere al posicionamiento con el que se define la localización de un objeto espacial (representado mediante punto, vector, área, volumen) en un sistema de coordenadas y datum determinado. Este proceso es utilizado frecuentemente en los Sistemas de Información Geográfica.

aplicaciones en linea:

Las ventajas de los programas y las aplicaciones en línea son muchas:

. no necesitan ninguna instalación ni actualizaciones del programa,

. podemos realizar la acción de manera inmediata,

. funcionan con cualquier sistema operativo independientemente del ordenador que estemos utilizando,

. una buena parte de los servicios en línea son gratuitos.

P2P:es una red de computadoras en la que todos o algunos aspectos funcionan sin clientes ni servidores fijos, sino una serie de nodos que se comportan como iguales entre sí. Es decir, actúan simultáneamente como clientes y servidores respecto a los demás nodos de la red.

blog: es un sitio web periódicamente actualizado que recopila cronológicamente textos o artículos de uno o varios autores, apareciendo primero el más reciente, donde el autor conserva siempre la libertad de dejar publicado lo que crea pertinente.

album fotos: Hoy en día existen aplicaciones de escritorio y servicios web que permiten la organización de fotos en álbumes digitales. Algunos servicios web permiten enviar las fotos digitales a una página web y hacer un álbum de fotos virtual (tales como Fotolog, Flickr, etc). Diversos servicios en línea ofrecen opciones tales como edición de fotos, tamaños variados, variados sangrados, disposiciones, diseño de la cubierta, colores, etc.

RSS: son las siglas de Really Simple Syndication, un formato XML para sindicar o compartir contenido en la web. Se utiliza para difundir información actualizada frecuentemente a usuarios que se han suscrito a la fuente de contenidos.

podcast: consiste en la distribución de archivos multimedia (normalmente audio o vídeo, que puede incluir texto como subtítulos y notas) mediante un sistema de redifusión (RSS) que permita suscribirse y usar un programa que lo descarga para que el usuario lo escuche en el momento que quiera.

LCMS, e-learning: es un sistema de gestión de contenidos (CMS) que se utiliza para el aprendizaje. El LCMS se utiliza para crear y manejar el contenido de una parte de un programa de educación, por ejemplo un curso.

geolocalizacion:La geolocalización es un término nuevo, que se ha venido usando desde más o menos mitad del año 2009, y que hace referencia a conocer nuestra ubicación geográfica automáticamente.

georreferenciación: es un neologismo que refiere al posicionamiento con el que se define la localización de un objeto espacial (representado mediante punto, vector, área, volumen) en un sistema de coordenadas y datum determinado. Este proceso es utilizado frecuentemente en los Sistemas de Información Geográfica.

aplicaciones en linea:

Las ventajas de los programas y las aplicaciones en línea son muchas:

. no necesitan ninguna instalación ni actualizaciones del programa,

. podemos realizar la acción de manera inmediata,

. funcionan con cualquier sistema operativo independientemente del ordenador que estemos utilizando,

. una buena parte de los servicios en línea son gratuitos.

P2P:es una red de computadoras en la que todos o algunos aspectos funcionan sin clientes ni servidores fijos, sino una serie de nodos que se comportan como iguales entre sí. Es decir, actúan simultáneamente como clientes y servidores respecto a los demás nodos de la red.

viernes, 28 de octubre de 2011

ESCANEO DE PUERTOS

| Puerto | Desc. | Estado | Observaciones |

| 20 | FTP | cerrado | Utilizado por FTP |

| 21 | FTP | cerrado | Utilizado por FTP |

| 22 | SSH | cerrado | Secure Shell. |

| 23 | TELNET | cerrado | Acceso remoto |

| 25 | SMTP | cerrado | Servidor de correo SMTP |

| 53 | DNS | cerrado | Servidor DNS |

| 79 | FINGER | cerrado | Servidor de información de usuarios de un PC |

| 80 | HTTP | cerrado | Servidor web |

| 110 | POP3 | cerrado | Servidor de correo POP3 |

| 119 | NNTP | cerrado | Servidor de noticias |

| 135 | DCOM-scm | cerrado | Solo se puede cerrar a través de un cortafuegos |

| 139 | NETBIOS | cerrado | Compartición de Ficheros a través de una red |

| 143 | IMAP | cerrado | Servidor de correo IMAP |

| 389 | LDAP | cerrado | LDAP. Tambien Puede ser utilizado por Neetmeting |

| 443 | HTTPS | cerrado | Servidor web seguro |

| 445 | MSFT DS | cerrado | Server Message Block. |

| 631 | IPP | cerrado | Servidor de Impresion |

| 1433 | MS SQL | cerrado | Base de Datos de Microsoft |

| 3306 | MYSQL | cerrado | Base de Datos. MYSQL |

| 5000 | UPnP | cerrado | En windows está activado este puerto por defecto. |

CUESTIONES

1.¿Que quiere decir que el ADSL es asimétrico?

El ADSL asimétrico es una nueva tecnología para módems, que proporciona un acceso asimétrico y de alta velocidad a través del par de cobre actualmente instalado en las oficinas y casas de los usuarios del servicio telefónico básico.2.¿Que es un servidor DHCP?

El DHCP es un protocolo de red que permite a los clientes de una red IP obtener sus parámetros de configuración automáticamente. Se trata de un protocolo de tipo cliente/servidor en el que generalmente un servidor posee una lista de direcciones IP dinámicas y las va asignando a los clientes conforme éstas van estando libres, sabiendo en todo momento quién ha estado en posesión de esa IP, cuánto tiempo la ha tenido y a quién se la ha asignado después.3.¿Que es un protocologo?¿Que protocologo utiliza internet?

Un protocolo es un conjunto de reglas usadas por computadoras para comunicarse unas con otras a través de una red. Un protocolo es una regla o estándar que controla o permite la comunicación en su forma mas simple. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos.El protocologo de internet o IP es un protocolo no orientado a conexión, usado tanto por el origen como por el destino para la comunicación de datos, a través de una red de paquetes conmutados no fiable y de mejor entrega posible sin garantías.

4.¿Cual de las direcciones IP no es validad?

244.000.000.000163.056.096.001

155.076.1110.068: esta es incorrecta porque una cifra hexadecimal se compone de cuatro numeros ( de tres cifras) separados por un punto ,el segundo numero esta compuesto por cuatro cifras(1110).

5.Pon 6 ejemplos de dispositivos conectados a internet:

-juegos en línea- envio de correo electrónico

-mensajeria instantánea

-conversaciones en línea

-boletines electŕonicos

-televisión o IPTV

-telefonia o VoIP

jueves, 27 de octubre de 2011

TIPOS DE CONEXION A INTERNET

(RTC

-linea telefonica (RDSI

(ADSL

-cable: F.0,coaxial

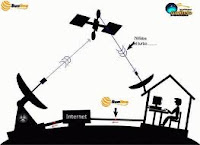

-via satelite: unidireccional o bidireccional

-por ondas radioelectricas (LMDS)

(GSM..........9800bpr

-conexion movil (GPRS..........115kbs

(UMTS..........2 mbs

(HSDPA.......14Mbps

-linea telefonica (RDSI

(ADSL

-cable: F.0,coaxial

-via satelite: unidireccional o bidireccional

-por ondas radioelectricas (LMDS)

(GSM..........9800bpr

-conexion movil (GPRS..........115kbs

(UMTS..........2 mbs

(HSDPA.......14Mbps

martes, 25 de octubre de 2011

Dispositivos de red inalambrica

Un concentrador o hub es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos.

Un conmutador o switch es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.

Un conmutador o switch es un dispositivo digital de lógica de interconexión de redes de computadores que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red.

Un router es un dispositivo de hardware usado para la interconexión de redes informáticas que permite asegurar el direccionamiento de paquetes de datos entre ellas o determinar la mejor ruta que deben tomar.

Un punto de acceso inalámbrico es un dispositivo que interconecta dispositivos de comunicación alámbrica para formar una red inalámbrica.

lunes, 24 de octubre de 2011

ELEMENTOS DE UNA RED

ELEMENTOS FÍSICOS:cableado, tarjetas red,otros.

ELEMENTOS LÓGICOS:software de red

CABLEADO

cable de red (par trenzado): es un medio de conexión usado en telecomunicaciones en el que dos conductores eléctricos aislados son entrelazados para anular las interferencias de fuentes externas y diafonía de los cables adyacentes.

cable coaxial: es un cable utilizado para transportar señales eléctricas de alta frecuencia que posee dos conductores concéntricos, uno central, llamado vivo, encargado de llevar la información, y uno exterior, de aspecto tubular, llamado malla o blindaje, que sirve como referencia de tierra y retorno de las corrientes.

fibra optica:es un medio de transmisión empleado habitualmente en redes de datos; un hilo muy fino de material transparente, vidrio o materiales plásticos, por el que se envían pulsos de luz que representan los datos a transmitir.

ethernet: es un estándar de redes de área local para computadores con acceso al medio por contienda CSMA/CD(técnica usada en redes Ethernet para mejorar sus prestaciones).

SIN CABLES

WIFI: es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica.

Internet por satélite o conexión a Internet vía satélite es un método de conexión a Internet utilizando como medio de enlace un satélite. Es un sistema recomendable de acceso en aquellos lugares donde no llega el cable o la telefonía, como zonas rurales o alejadas. En una ciudad constituye un sistema alternativo a los usuales, para evitar cuellos de botella debido a la saturación de las líneas convencionales y un ancho de banda limitado.

ELEMENTOS LÓGICOS:software de red

CABLEADO

cable de red (par trenzado): es un medio de conexión usado en telecomunicaciones en el que dos conductores eléctricos aislados son entrelazados para anular las interferencias de fuentes externas y diafonía de los cables adyacentes.

cable coaxial: es un cable utilizado para transportar señales eléctricas de alta frecuencia que posee dos conductores concéntricos, uno central, llamado vivo, encargado de llevar la información, y uno exterior, de aspecto tubular, llamado malla o blindaje, que sirve como referencia de tierra y retorno de las corrientes.

fibra optica:es un medio de transmisión empleado habitualmente en redes de datos; un hilo muy fino de material transparente, vidrio o materiales plásticos, por el que se envían pulsos de luz que representan los datos a transmitir.

ethernet: es un estándar de redes de área local para computadores con acceso al medio por contienda CSMA/CD(técnica usada en redes Ethernet para mejorar sus prestaciones).

SIN CABLES

WIFI: es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica.

Internet por satélite o conexión a Internet vía satélite es un método de conexión a Internet utilizando como medio de enlace un satélite. Es un sistema recomendable de acceso en aquellos lugares donde no llega el cable o la telefonía, como zonas rurales o alejadas. En una ciudad constituye un sistema alternativo a los usuales, para evitar cuellos de botella debido a la saturación de las líneas convencionales y un ancho de banda limitado.

viernes, 21 de octubre de 2011

Estas son las caracteristicas del ordenador ocho

Nº IP: es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP (Internet Protocol), que corresponde al nivel de red del protocolo TCP/IP.

Puerta de enlace: es un dispositivo, con frecuencia una computadora, que permite interconectar redes con protocolos y arquitecturas diferentes a todos los niveles de comunicación. Su propósito es traducir la información del protocolo utilizado en una red al protocolo usado en la red de destino.

Mascara de subred: es una combinación de bits que sirve para delimitar el ámbito de una red de computadoras. Su función es indicar a los dispositivos qué parte de la dirección IP es el número de la red, incluyendo la subred, y qué parte es la correspondiente al host.

Servidores de dominio DNS:

Nº MAC: es un identificador de 48bits para identificar de forma única a la tarjeta de red y no depende del protocolo de conexión utilizado ni de la red

¿Que es el traceroute?

Traceroute es una consola de diagnóstico de redes de Linux que permite seguir la pista de los paquetes que vienen desde un host (punto de red) host. Se obtiene además una estadística del RTT o latencia de red de esos paquetes, lo que viene a ser una estimación de la distancia a la que están los extremos de la comunicación. Esta herramienta se llama traceroute en UNIX y GNU/linux, mientras que en Windows se llama tracert.

traceroute(ferramentas de rede) www.zara.es

Salto Nome do host IP Tempo 1 Tempo 2

1 informatica08 0.186ms pmtu \Uffffffff

1 EDVI152_1.xunta.es 0.840ms * )O\Uffffffff

1 EDVI152_1.xunta.es 0.937ms * \Uffffffff

2 EDVI152_1.xunta.es 1.906ms pmtu \Uffffffff

2 172.26.0.1 99.686ms * \Uffffffff

3 10.6.1.1 126.754ms asymm \Uffffffff

4 172.31.1.7 118.929ms * \Uffffffff

5 no reply * )O\Uffffffff

6 no reply * )O\Uffffffff

7 no reply * )O\Uffffffff

8 no reply * )O\Uffffffff

9 no reply * )O\Uffffffff

10 no reply * )O\Uffffffff

11 no reply * )O\Uffffffff

12 no reply * )O\Uffffffff

13 no reply * )O\Uffffffff

14 no reply * )O\Uffffffff

15 no reply * )O\Uffffffff

16 no reply * )O\Uffffffff

17 no reply * )O\Uffffffff

18 no reply * )O\Uffffffff

19 no reply * )O\Uffffffff

20 no reply * )O\Uffffffff

21 no reply * )O\Uffffffff

22 no reply * )O\Uffffffff

23 no reply * )O\Uffffffff

24 no reply * )O\Uffffffff

25 no reply * )O\Uffffffff

26 no reply * )O\Uffffffff

27 no reply * )O\Uffffffff

28 no reply * )O\Uffffffff

29 no reply * )O\Uffffffff

30 no reply * )O\Uffffffff

31 no reply * )O\Uffffffff

1 informatica08 0.186ms pmtu \Uffffffff

1 EDVI152_1.xunta.es 0.840ms * )O\Uffffffff

1 EDVI152_1.xunta.es 0.937ms * \Uffffffff

2 EDVI152_1.xunta.es 1.906ms pmtu \Uffffffff

2 172.26.0.1 99.686ms * \Uffffffff

3 10.6.1.1 126.754ms asymm \Uffffffff

4 172.31.1.7 118.929ms * \Uffffffff

5 no reply * )O\Uffffffff

6 no reply * )O\Uffffffff

7 no reply * )O\Uffffffff

8 no reply * )O\Uffffffff

9 no reply * )O\Uffffffff

10 no reply * )O\Uffffffff

11 no reply * )O\Uffffffff

12 no reply * )O\Uffffffff

13 no reply * )O\Uffffffff

14 no reply * )O\Uffffffff

15 no reply * )O\Uffffffff

16 no reply * )O\Uffffffff

17 no reply * )O\Uffffffff

18 no reply * )O\Uffffffff

19 no reply * )O\Uffffffff

20 no reply * )O\Uffffffff

21 no reply * )O\Uffffffff

22 no reply * )O\Uffffffff

23 no reply * )O\Uffffffff

24 no reply * )O\Uffffffff

25 no reply * )O\Uffffffff

26 no reply * )O\Uffffffff

27 no reply * )O\Uffffffff

28 no reply * )O\Uffffffff

29 no reply * )O\Uffffffff

30 no reply * )O\Uffffffff

31 no reply * )O\Uffffffff

jueves, 20 de octubre de 2011

RED

La RED es un conjunto de equipos informáticos conectados entre sí por medio de dispositivos físicos que envían y reciben impulsos eléctricos, ondas electromagnéticas o cualquier otro medio para el transporte de datos, con la finalidad de compartir información y recursos y ofrecer servicios. Este término también engloba aquellos medios técnicos que permiten compartir la información.

Topologia de red:conexion fisica.

Topologia de red:conexion fisica.

mamorias flash

La memoria flash es una tecnología de almacenamiento (derivada de la memoria EEPROM) que permite la lecto-escritura de múltiples posiciones de memoria en la misma operación. Gracias a ello, la tecnología flash, siempre mediante impulsos eléctricos, permite velocidades de funcionamiento muy superiores frente a la tecnología EEPROM primigenia, que sólo permitía actuar sobre una única celda de memoria en cada operación de programación. Se trata de la tecnología empleada en los dispositivos pendrive.

En las memorias flash de tipo NOR, cuando los electrones se encuentran en FG, modifican (prácticamente anulan) el campo eléctrico que generaría CG en caso de estar activo.Las memorias flash basadas en puertas lógicas NAND funcionan de forma ligeramente diferente: usan un túnel de inyección para la escritura y para el borrado un túnel de ‘soltado’.

En las memorias flash de tipo NOR, cuando los electrones se encuentran en FG, modifican (prácticamente anulan) el campo eléctrico que generaría CG en caso de estar activo.Las memorias flash basadas en puertas lógicas NAND funcionan de forma ligeramente diferente: usan un túnel de inyección para la escritura y para el borrado un túnel de ‘soltado’.

martes, 18 de octubre de 2011

Velocidad de lectura de un blue-ray

Velocidad de lectura

•BD-ROM(SL/DL) 10x / 8x CAV

•BD-R (SL L to H) 6x CAV

•BD-R (SL/DL) 10x / 8x CAV

•BD-RE (SL/DL) 8x / 6x CAV

•BDMV(AACS Compliant Disc)4.8x CAV

•DVD-ROM(SL/DL) 16x / 12x CAV

•DVD-R (SL/DL) 16x / 12x CAV

•DVD-RW 12x CAV

•DVD+R (SL/DL) 16x / 12x CAV

•DVD+RW(SL) 12x CAV

•DVD-RAM 2x, 3x CLV, 5x, 12x PCAV

•DVD-Video (CSS Compliant Disc) 12x / 8x CAV(SL/DL) (SL/DL)

•CD-R/RW/ROM 48x / 40x / 48x

•CAVCD-DA (DAE) 40x CAV

BD-ROM:12x4.5MB/s=54MB/s

DVD:16x1.35MB/s=21.6,MB/s

CD:48x150KB/s=7200KB/s=7.03MB/s

•BD-ROM(SL/DL) 10x / 8x CAV

•BD-R (SL L to H) 6x CAV

•BD-R (SL/DL) 10x / 8x CAV

•BD-RE (SL/DL) 8x / 6x CAV

•BDMV(AACS Compliant Disc)4.8x CAV

•DVD-ROM(SL/DL) 16x / 12x CAV

•DVD-R (SL/DL) 16x / 12x CAV

•DVD-RW 12x CAV

•DVD+R (SL/DL) 16x / 12x CAV

•DVD+RW(SL) 12x CAV

•DVD-RAM 2x, 3x CLV, 5x, 12x PCAV

•DVD-Video (CSS Compliant Disc) 12x / 8x CAV(SL/DL) (SL/DL)

•CD-R/RW/ROM 48x / 40x / 48x

•CAVCD-DA (DAE) 40x CAV

BD-ROM:12x4.5MB/s=54MB/s

DVD:16x1.35MB/s=21.6,MB/s

CD:48x150KB/s=7200KB/s=7.03MB/s

lunes, 17 de octubre de 2011

Los discos ópticos

- El blue-ray es un formato de disco óptico de nueva generación de 12 cm de diámetro (igual que el CD y el DVD) para vídeo de gran definición y almacenamiento de datos de alta densidad. Su capacidad de almacenamiento llega a 25 GB por capa y su velocidad de 6.74 MB/s.

- El CD-ROM (siglas del inglés Compact Disc - Read Only Memory), es un prensado disco compacto que contiene los datos de acceso, pero sin permisos de escritura, un equipo de almacenamiento y reproducción de música.Un CD-ROM estándar puede albergar 650 o 700 (a veces 800) MB de datos. El CD-ROM es popular para la distribución de software, especialmente aplicaciones multimedia, y grandes bases de datos. Un CD pesa menos de 30 gramos. Su velocidad es de 150 KB/s.

- Los DVD se dividen en dos categorías: los de capa simple y los de doble capa: los DVD de capa simple puede guardar hasta 4,7 gigabytes según los fabricantes en base decimal, y aproximadamente 4,38 gigabytes en base binaria. Los DVD de capa doble tienenel doble de capacidad de almacenamiento y siempre se leen de un solo lado y su capacidad es de aproximadamente de 7.6 Gb . La velocidad de transferencia de datos de una unidad DVD está dada en múltiplos de 1350 KB/s.

viernes, 14 de octubre de 2011

Dispositivos de almacenamiento

Los dispositivos o unidades de almacenamiento de datos son componentes que leen o escriben datos en medios o soportes de almacenamiento, y juntos conforman la memoria o almacenamiento secundario de la computadora.

Estes componentes son los siguientes:

video sobre dispositivos de almacenamiento

Estes componentes son los siguientes:

- El disco magnético: tiene una gran capacidad de almacenamiento de información, pero al estar alojado normalmente dentro del armazón de la computadora (discos internos), no es extraíble fácilmente.El disco almacena casi toda la información que manejamos al trabajar con una computadora y está formado por varios discos apilados sobre los que se mueve una pequeña cabeza magnética que graba y lee la informa, cada disco se divide en pistas y sectores.

- El disco óptico:es un formato de almacenamiento de datos digital, que consiste en un disco circular en el cual la información se codifica, se guarda y almacena, haciendo unos surcos microscópicos con un láser sobre una de las caras planas que lo componen.

- Un disco magneto-óptico es un tipo de disco óptico capaz de escribir y reescribir los datos sobre sí. Al igual que un CD-RW, puede ser utilizado tanto para almacenar datos informáticos como pistas de audio. La grabación magneto-óptica es un sistema combinado que graba la información de forma magnética bajo la incidencia de un rayo láser, y la reproduce por medios ópticos.

video sobre dispositivos de almacenamiento

martes, 11 de octubre de 2011

PUERTOS

- Puertos USB: Velocidad de transferencia muy alta, y además permiten conectar y desconectarlos sin necesidad de apagar el ordenador.Hay dos tipos diferenciados por la velocidad: USB 1 y USB 2.PS2: empleada para conectar ratones y teclados.

Puertos Firewire: Similares a los USB 2, un poco más rápidos. Suelen utilizarse en videocámaras digitales. - VGA:utilizados exclusivamente para transportar componentes analógicos, junto con señales de vídeo DDC2 reloj digital y datos.

- DVI: Se trata de un conector semirectangular con 24 ó 29 terminales, que se encarga de enviar las señales referentes a los gráficos desde la computador hasta una pantalla para que sean mostrados al usuario.

- HDMI:Es un puerto de forma especial con 19 ó 29 terminales, capaz de transmitir de manera simultánea videos de alta definición, así como varios canales de audio y otros datos de apoyo.IRDA:Esta tecnología está basada en rayos luminosos que se mueven en el espectro infrarrojo. Los estándares IrDA soportan una amplia gama de dispositivos eléctricos, informáticos y de comunicaciones, permite la comunicación bidireccional entre dos extremos a velocidades que oscilan entre los 9.600 bps y los 4 Mbps.RED: es una interfaz para comunicarse con un programa a través de una red. Un puerto suele estar numerado. La implementación del protocolo en el destino utilizará ese número para decidir a qué programa entregará los datos recibidos.SONIDO:El puerto de audio tiene la función de capturar audio procedente del exterior, grabar señales de audio, reproducir sonido hacia bocinas y capturar la señal del micrófono, consta de un conector cilíndrico con 2 ó 3 terminales que permite la transmisión de datos a un dispositivo externo, básicamente bocinas y micrófonos, desde la computadora; por ello se le denomina puerto.

Suscribirse a:

Comentarios (Atom)